Los siguientes 20 consejos proporcionan un punto de partida sólido para establecer una política de ciberseguridad eficaz en cualquier organización. Sin embargo, es importante adaptar estas recomendaciones a las necesidades específicas y el entorno de cada empresa.

Compromiso de la alta dirección: La ciberseguridad debe ser una prioridad para la alta dirección y respaldarse con recursos adecuados.

Concienciación del personal: Educar a todos los empleados sobre las mejores prácticas de seguridad cibernética y los riesgos potenciales.

Actualizaciones regulares de software: Mantener todos los sistemas y software actualizados con los últimos parches de seguridad.

Gestión de contraseñas sólidas: Establecer políticas para contraseñas robustas y la implementación de autenticación multifactorial.

Control de acceso: Limitar el acceso a datos y sistemas solo a aquellos empleados que lo necesiten para realizar su trabajo.

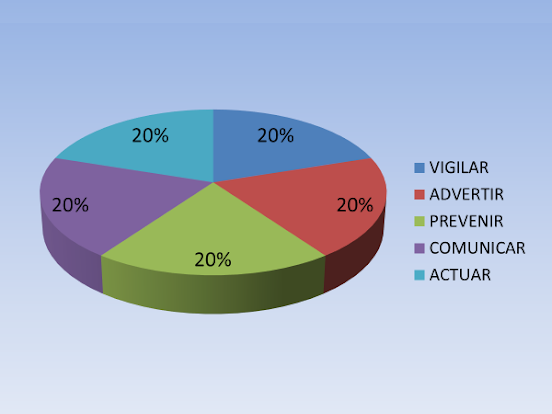

Monitoreo y detección de amenazas: Implementar sistemas de monitoreo continuo para detectar y responder rápidamente a posibles amenazas.

Copias de seguridad regulares: Realizar copias de seguridad frecuentes de datos críticos y asegurarse de que se puedan restaurar de manera efectiva.

Políticas de uso de dispositivos personales (BYOD): Establecer directrices claras para el uso seguro de dispositivos personales en el lugar de trabajo.

Firewalls y antivirus: Implementar soluciones de firewall y antivirus actualizadas para proteger contra amenazas conocidas.

Segmentación de red: Dividir la red en segmentos para limitar la propagación de un ataque en caso de compromiso.

Auditorías de seguridad regulares: Realizar auditorías periódicas para identificar posibles vulnerabilidades y áreas de mejora.

Políticas de respuesta a incidentes: Tener procedimientos claros para responder a incidentes de seguridad y minimizar el impacto.

Encriptación de datos sensibles: Utilizar la encriptación para proteger datos sensibles tanto en tránsito como en reposo.

Restricciones de descargas y navegación web: Limitar el acceso a sitios web y descargas que podrían representar un riesgo de seguridad.

Control de dispositivos extraíbles: Gestionar y controlar el uso de dispositivos USB u otros dispositivos extraíbles para evitar la introducción de malware.

Políticas de teletrabajo seguras: Establecer directrices claras para el acceso remoto seguro y el uso de redes VPN.

Gestión de parches: Implementar un proceso para evaluar, probar y aplicar parches de seguridad de manera oportuna.

Pruebas de penetración: Realizar pruebas de penetración periódicas para identificar posibles vulnerabilidades y puntos débiles en la seguridad.

Segregación de funciones: Separar los roles y responsabilidades para reducir el riesgo de actividades maliciosas o errores accidentales.

Evaluación y mejora continua: Revisar y actualizar regularmente las políticas y procedimientos de seguridad en función de las lecciones aprendidas y los cambios en el panorama de amenazas.